勒索病毒的蔓延,给企业和个人都带来了严重的安全威胁。360安全大脑针对勒索病毒进行了全方位的监控与防御。本月新增HackedSecret,Makop和Crypt0l0cker等勒索病毒家族。

360解密大师在2020年2月新增对“已锁定”V2版、HackedSecret和iwanttits勒索病毒家族的解密支持。

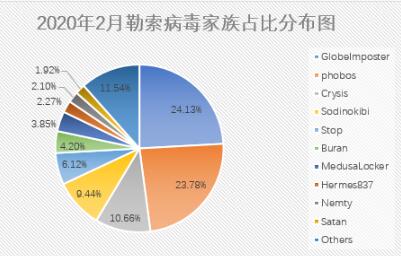

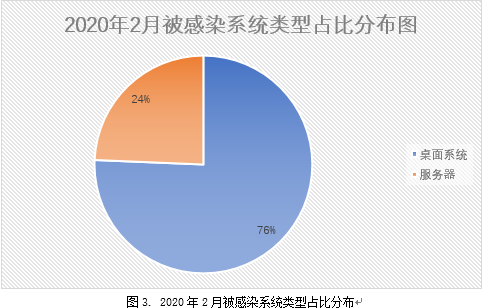

分析本月勒索病毒家族占比:GlobeImposter家族占24.13%居首位;其次是占比23.78%的phobos;Crysis家族以占比10.66%位居第三。GlobeImposter和Phobos的占比在本月都有上升。其中GlobeImposter从1月的12.57%上升到本月的24.13%,phobos从1月份的16.85%上升至本月的23.78%。

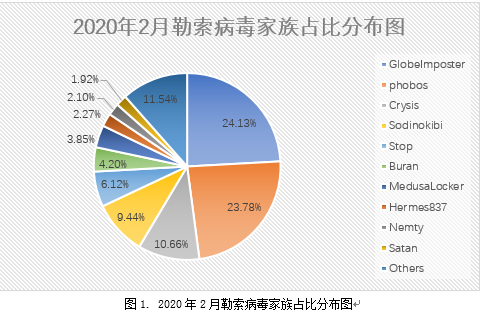

而从被感染系统占比显示:本月居前三的系统仍是Windows 10、Windows 7和Windows 2008。但与以往不同的是,Windows 10系统的感染率首次大幅超过Windows 7成为第一。这和Windows 7在2020年停服有很重要关系,停服后一部分win7用户升级转用win10。

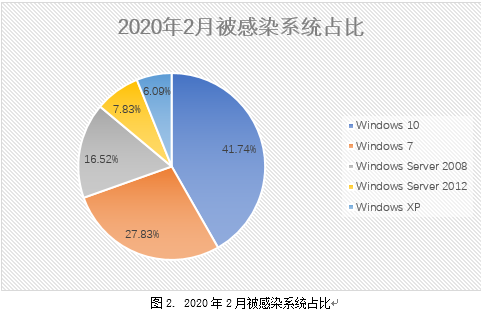

2020年2月被感染系统中桌面系统和服务器系统占比显示,主要受攻击的系统仍是桌面系统。与2020年1月的统计进行比较,没有较大的幅度波动。

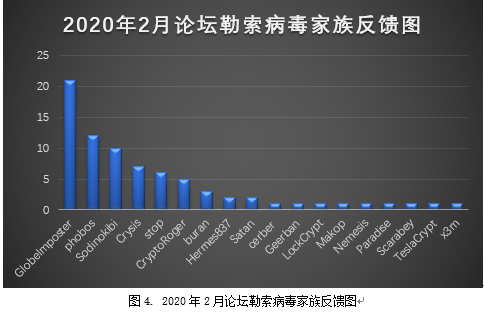

此外,我们还关注了360论坛的勒索病毒板块在2020年2月的用户反馈动态(https://bbs.360.cn/forum.php?mod=forumdisplay&fid=7592):

本月论坛反馈总计77个案例,共涉及21个家族,其中4个家族已支持解密(Nemsis、Paradise、X3m、Crysis-old)。

反馈家族Top3依次为:GlobeImposter、phobos以及Sodinokibi。反馈中新增的家族/变种包括:GlobeImposter(修改文件后缀为tilcore、happychoose、happytwochoose、taagro)、phobos(修改文件后缀为dewar,devos)、Crysi(修改文件后缀为ncov)、Stop(修改文件后缀为nppp、rooe、bboo等)、Hermes837(修改文件后缀为voyager)、Makop(修改文件后缀为Makop和shootlook)等。

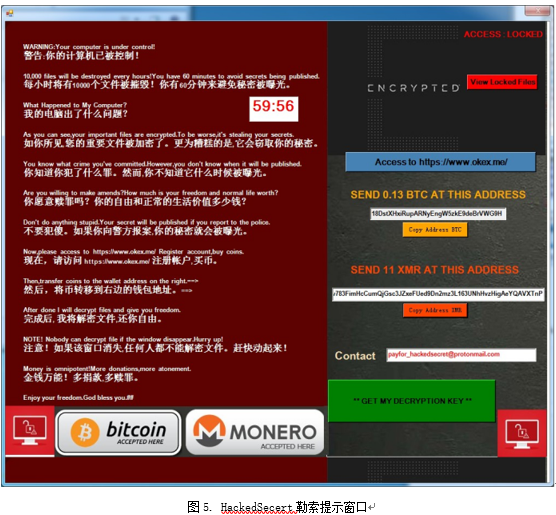

近日,360安全大脑检测到一款新型勒索病毒——HackedSecret。这款勒索病毒隐藏在一款刷分软件中进行传播,并特意要求用户使用该刷分软件前应先推出杀毒软件。而用户一旦信以为真,推出杀毒软件并运行该软件后,文件将被加密,并被要求用户支付0.13个比特币或者11个门罗币。

360安全大脑在监控到该勒索病毒的第一时间对该勒索病毒进行分析,并成功过破解该勒索病毒。中招用户可使用360解密大师对被加密文件进行恢复。

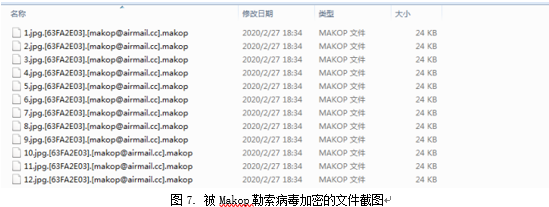

360安全大脑监控到,在本月Makop勒索病毒开始在国内进行传播。该勒索病毒最早在2020年1月份被国外安全研究员发现通过垃圾邮件进行传播。在2020年2月份首次出现在国内。从国内多个受害者的日志进行分析发现,该勒索病毒在国内主要传播渠道是通过暴力破解远程桌面密码,拿到密码后手动投毒。到目前为止该勒索病毒已有多个变种。例如:修改文件后缀为makop以及shootlook。

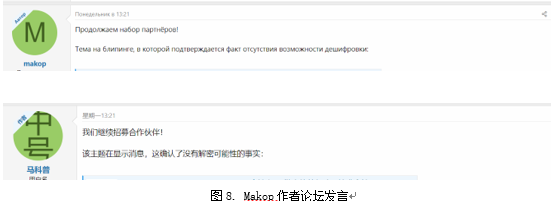

该勒索病毒传播者在一个论坛上不断更新Makop相关的动态(版本更新内容、招募合作伙伴等)。从作者发布的论坛信息可以看出,病毒是从2020年1月27日开始传播,且制作者在招募更多的合作伙伴,想要更大程度的扩散该勒索病毒。在未来,该勒索病毒的传播渠道可能会越来越多样化。

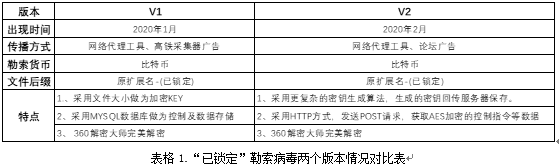

“已锁定”勒索病毒最早被发现是在2020年1月,在第一次传播就被360安全大脑成功破解后,该勒索病毒消失了一段时间又开始进行传播。此次传播该勒索病毒作者加强了加密算法,以及开始通过一些论坛广告进行传播。以下是两个版本具体的更新:

目前360解密大师已能完美解密该勒索病毒,中招用户可以使用解密大师解密被锁定文件。在相继两次算法被破解,该勒索病毒传播者已将传播该勒索病毒的网站关停。

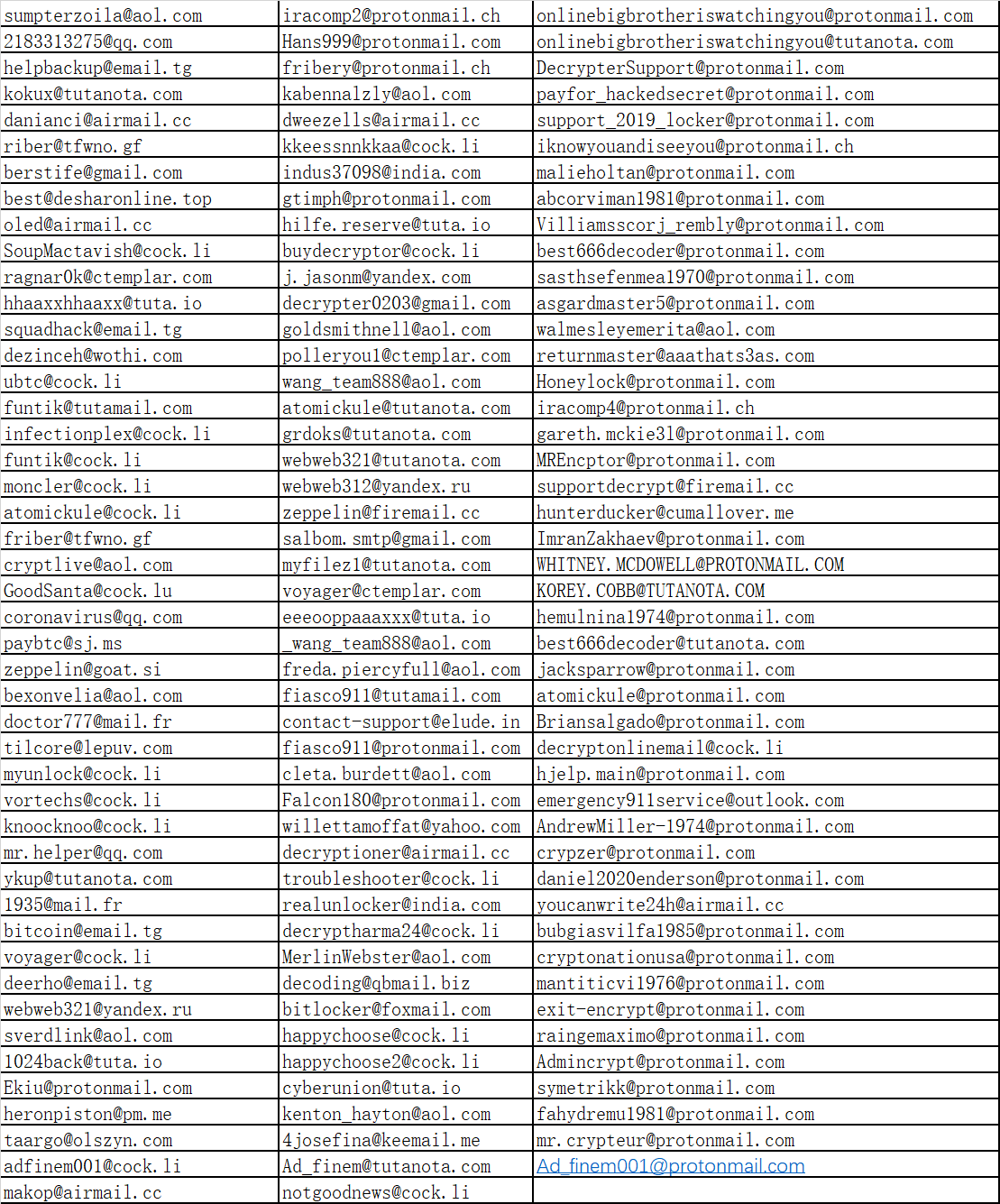

以下是本月搜集到的黑客邮箱信息:

表格2. 黑客邮箱

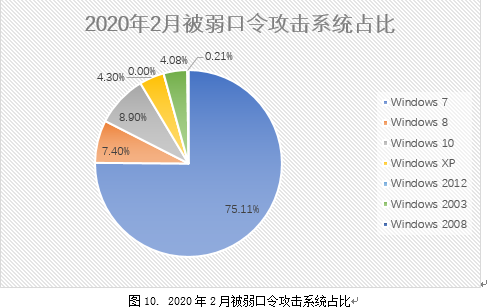

通过对2020年1月和2020年2月数据进行对比发现,本月各个系统占比变化均不大,位居前三的仍是Windows 7、Windows 8和Windows 10。

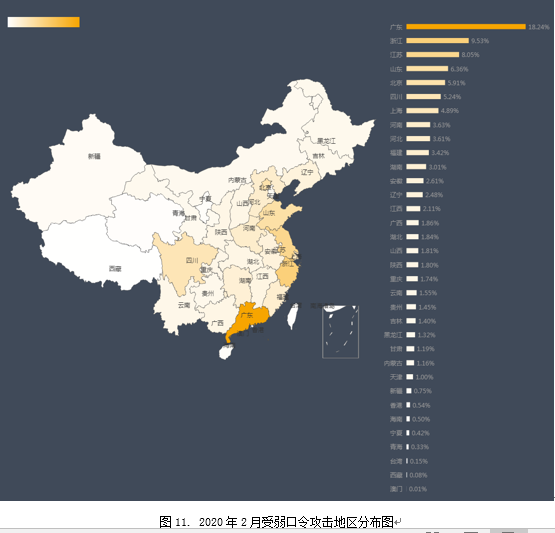

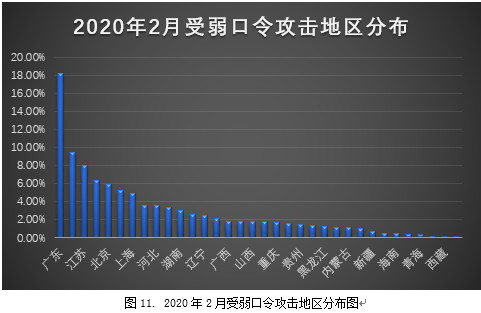

以下是对2020年2月被攻击系统所属IP采样制作的地域分布图,与之前几个月采集到的数据进行对比,地区排名和占比变化都不大。数字经济发达地区仍是被攻击的主要对象。

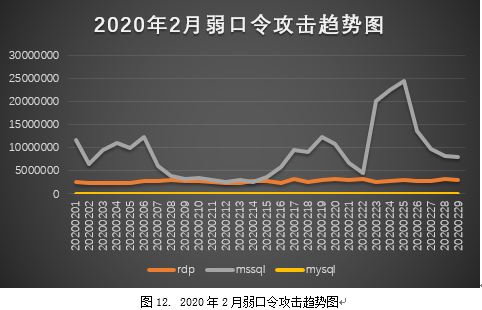

通过对2020年2月弱口令攻击趋势发现,在本月MSSQL的弱口令攻击在本月有一次较大幅度的上涨。RDP和MYSQL弱口令 攻击在本月的攻击趋势整体无较大波动。

360安全大脑检测到本月利用mssql攻击方式被投毒的机器量的整体趋势中也有一次较大幅度的上涨。和mssql弱口令攻击趋势相对吻合。

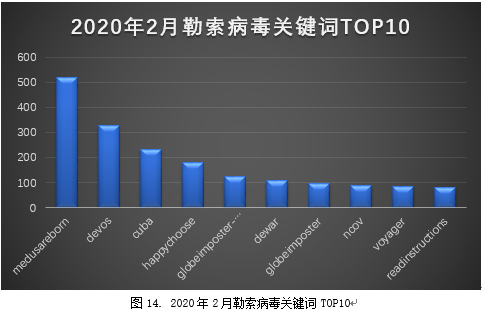

该数据来自lesuobingdu.360.cn的搜索统计。(不包括WannCry、AllCry、TeslaCrypt、Satan、Kraken、Jsworm、X3m以及GandCrab几个家族)

l MedusaLocker:属于MedusaLocker勒索病毒家族又被称作“美杜莎”勒索病毒,该勒索病毒主要通过暴力破解远程桌面密码,拿到密码后手动投毒传播。

l Devos:属于phobos勒索病毒家族,由于被加密文件后会被修改devos而成为关键词,该勒索病毒主要通过暴力破解远程桌面密码,拿到密码后手动投毒传播。

l Cuba:属于cuba勒索病毒家族,由于被加密文件后缀会被修改为cuba而成为关键词,该勒索病毒主要通过垃圾邮件进行传播。

l Happychoose:属于GlobeImposter勒索病毒家族,由于被加密文件后缀会被修改为happychoose而成为关键词,该勒索病毒主要通过爆破破解远程桌面密码,拿到密码后手动投毒传播。

l globeimposter-alpha865qqz:同happychoose

l dewar:同devos

l globeimposter 属于GlobeImposter家族,同happychoose。

l ncov: 属于Crysis勒索病毒家族,由于文件被加密后会被修改为ncov而成为关键词。该勒索病毒家族主要通过暴力破解远程桌面密码,成功后手动投毒传播。

l voyager:属于Hermes837勒索病毒家族,由于文件被加密后会被修改为voyager而成为关键词。该勒索病毒家族主要通过暴力破解远程桌面密码,成功后手动投毒传播。

l readinstructions:同MedusaLocker。

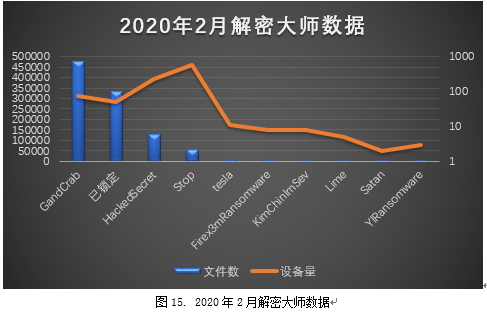

从解密大师本月的解密数据看,本月解密量最大的仍是GandCrab,其次是“已锁定”;其中使用解密大师解密文件的用户数量最高的仍是Stop家族的中招设备,其次是HackedSecret家族的中招设备。

针对服务器的勒索病毒攻击依然是当下勒索病毒的一个主要方向,企业需要加强自身的信息安全管理能力——尤其是弱口令、漏洞、文件共享和远程桌面的管理,以应对勒索病毒的威胁,在此我们给各位管理员一些建议:

1. 多台机器,不要使用相同的账号和口令

2. 登录口令要有足够的长度和复杂性,并定期更换登录口令

3. 重要资料的共享文件夹应设置访问权限控制,并进行定期备份

4. 定期检测系统和软件中的安全漏洞,及时打上补丁。

5. 定期到服务器检查是否存在异常。查看范围包括:

(1) 是否有新增账户

(2) Guest是否被启用

(3) Windows系统日志是否存在异常

(4) 杀毒软件是否存在异常拦截情况

6. 安装安全防护软件,并确保其正常运行。

7. 从正规渠道下载安装软件。

8. 对不熟悉的软件,如果已经被杀毒软件拦截查杀,不要添加信任继续运行。

此外,无论是企业受害者还是个人受害者,都不建议支付赎金。支付赎金不仅变相鼓励了勒索攻击行为,而且解密的过程还可能会带来新的安全风险。

常见的勒索病毒,很多只加密文件头部数据,对于某些类型的文件(如数据库文件),可以尝试通过数据修复手段来挽回部分损失。如果不得不支付赎金的话,可以尝试和黑客协商来降低赎金价格,同时在协商过程中要避免暴露自己真实身份信息和紧急程度,以免黑客漫天要价。由于解密服务公司多是通过联系黑客购买密钥解密文件,所以尽量避免咨询太多第三方解密公司(咨询太多第三方解密公司相当于咨询多次黑客,可能会导致黑客涨价。)